最近著名安全公司ESET发布安全报告,报告分析了其对一个超级蠕虫Ebury的15年追踪分析。在15年中该病毒持续感染了40万台服务器,曾经在2011年(2009年)攻克了Linux内核维护站点kernelorg的至少四台服务器,获取了最高权限,并获取了其中的551个高级用户的用户名,并且脱库了这551个用户的密码加密哈希字串,可能这些密码中有一半可能已经被破解出来了,从2009年到2011年被发现和清除期间持续了2年时间。我们来一起学习一下这份报告的有意思的内容,详细报告可评论索取。

Kernelorg沦陷记kernelorg感染事件在2011年被曝光,当时内核维护人员透露,攻击者以某种方式设法获取了对连接到该域的服务器的不受限制的系统访问权限,致使系统上的448个高级用户的用户名和密码被泄露。除了透露受损用户帐户的数量外,据Linux内核官方说辞,这次感染生时间不晚于2011年8月12日,并且在接下来的17天里一直未被发现。在高级Linux开发人员的多台服务器和个人设备上安装了一个名为Phalanx的现成rootkit。修改了网络内的服务器和最终用户设备用于通过OpenSSH连接的文件。

根据,10年前(2014年)ESET曾经的分析,该次攻击使用了Ebury恶意软件感染的kernelorg服务器,该恶意软件以恶意代码库的形式出现,安装后会在OpenSSH中创建后门,为攻击者提供受感染主机上的远程root shell,无需有效密码。从2011年8月开始,在不到22个月的时间里,Ebury的服务器数量就扩展到了2万5000台。

这些服务器在被入侵时,其主要功能为邮件服务器、域名服务器、镜像和源代码存储库。根据最新Ebury 15年总结报告,分析的结论kernelorg网络的感染始于2009年,比之前认为该域名受到威胁的时间(2011年)早了两年。现在无法确定Ebury何时从每台服务器上删除,但自从2011年被发现以来,其中两台服务器很可能被入侵了长达两年的时间,一台服务器被入侵了一年,另一台服务器被入侵了六个月。

2009年至2011年间,Ebury被安装在至少四台属于Linux基金会的服务器上。攻击者还脱库了服务器上的/etc/shadow文件,其中总共包含551个唯一的用户名和散列密码对。其中275个用户(50%)的明文密码可能已经被攻击者破解获得,其主要给通过使用已安装的Ebury凭证窃取程序并通过暴力破解获得的。

除了这四台Linux内核开发服务器外,还感染相关托管设施内的一台或多台服务器以及未命名的域名注册商和网络托管提供商。

报告称,自2009年开始涉及的OpenSSH恶意软件已感染超过40万台服务器,其中绝大多数的服务器都为Linux服务器,其中甚至包括除400台FreeBSD服务器、十几台OpenBSD和SunOS服务器以及至少一台Mac。

15年持续,你我可能都收到过

ESET报告详细介绍了自2014年第一次报告后,至今10年来的Ebury僵尸网络的非凡影响力和力量。其持续感染的主机数量约为40万台。

虽然40万已经是一个天文数字,但这还是一个15年折衷后的大概估算数字。15年了每个月都不断有新服务器受到威胁,而一些服务器中可能被清理或者下线了,月度持续感染的数字最高达到7万台,大概累积为40万。到2023年,还在线的累积感染台数为11万台。

攻击方式ESET研究人员刚开始分析Ebury时,认为其唯一的传播方式只是简单由于泄露SSH凭据而导致。通过在服务器和客户端设备上设置后门OpenSSH文件,一台服务器的泄露将泄露用于访问一台或多台新服务器的SSH凭据。Ebury的五种升级的传播方式为有:

撞库;

从虚拟机管理程序(d0或宿主机)或容器扩展到所有子系统;

从托管供应商传播到所有连接的服务器;

利用一些0-day漏洞,包括被称为Dirty COW漏洞以及管理主机设施控制Web面板(control-webpanel)漏洞。

利用对一台服务器的访问权限来执行中间人攻击,以窃取同一网络中其他服务器的SSH凭据。

最著名攻击方式莫过于Ebury利用其在数据中心内的肉鸡,对同网络段有高价值的服务器进行大规模AitM中间人攻击,其攻击步骤:

通过与目标系统安装在同一子网中的Ebury来识别受感染的计算机。

ping目标后通过检查ARP缓存来确认网络分段。

安装必要的工具,例如arpspoof。

执行arpspoof拦截网络流量并建立iptables规则,将网络流量重定向到旨在捕获SSH凭据的操作员控制系统。

恶意软件扩散的关键在于它能够在几乎任何类型的环境中成功传播,包括大学、小型和大型企业、互联网服务提供商、加密货币交易所、Tor出口节点、共享托管提供商和专用服务器提供商。例如,2019年,Ebury感染了“一家大型且受欢迎的美国域名注册商和网络托管提供商的基础设施”。这一壮举使攻击者能够访问托管在未命名组织内的大约2500个物理服务器和60000个虚拟服务器的源代码和凭据。

大规模扩散大多数ISP服务器由多个用户共享以托管网站,帐户总数超过150万个。由于受感染的基础设施运行的配置、操作系统和应用程序版本基本相同,因此攻击者能够大规模部署各种新添加的恶意软件工具。去年ESET研究人员跟踪了位于美国的一个AS(autonomous system)系统该系统由有限数量的专用和虚拟服务器租赁品牌使用,由于该AS系统使用单个服务器托管组织被攻陷,在该组织内运行的任何服务器上都感染了Ebury。

为了验证这个过程,研究人员从托管提供商那里租用了一台虚拟服务器安装了“蜜罐”系统,看看它是否会被感染。研究人员除了通过SSH登录一次之外,没有对服务器进行任何操作。一周之内,Ebury已经被安装在了这台设备上,此后攻击者每天连接到服务器以检查任何新的SSH凭据并提供恶意软件更新。去年,这家托管提供商总共有70000台服务器曾受到了Ebury的攻击。

分析一个关键领域涉及从受感染的服务器中发现并更新新方法。这些方法包括窃取支付卡信息、窃取加密货币、流量重定向、发送垃圾邮件和窃取凭据。

添加的一些新工具包括:

一组用于不同目的的Apache HTTP服务器模块,例如代理原始流量、从HTTP请求中窃取敏感信息以及将访问者重定向到攻击者控制的网站;

修改HTTP流量以执行重定向的内核模块;

隐藏和允许恶意流量通过防火墙的工具;

用于在托管提供商的数据中心内执行AitM的脚本,用于攻击特定目标。

检查和预防ESET报告提供IP地址、文件哈希值和其他技术指标,管理员可以使用这些指标来确定他们是否已成为Ebury的攻击目标。

其中Ebury蠕虫涉及的系统文件包括libkeyutils.so,及其变形

相关目录为[...]/lib/tls,该库还调用了一系列的libns2.so文件。

可通过这些文件名对系统进行全文件查找,以检查。

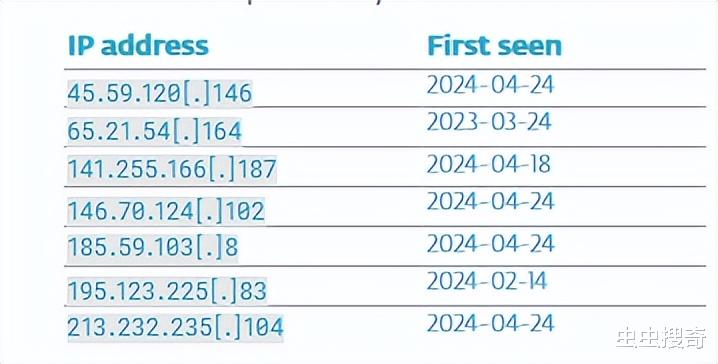

涉及的相关IP地址和DNS为:

这些域名涉及的A记录IP有:

POST请求上传域名有:

涉及篡改的OpenSSH木马版本:

涉及的一些木马篡改的文件,文件名和哈希(SHA)字串为(可以通过sha1sum计算文件校对):

另外相关的文件动态更新ESET已经在GitHub提供了仓库(/eset/malware-ioc)提供。

报告最后建议用户通过多重身份验证(MFA) 来保护服务器。

这样可以避免由于密码的泄露导致的问题。MFA在SSH服务器环境部署还不是很方便,首先MFA要依赖于第三方PAM模块,例如Google Authenticator PAM模块,需要手动编译配置SSH的认证模块;

目前还没有任何流行Linux发行版的默认支持了这一安全设置,但是一些大型网站比如GitHub已经强制用户账号使用PAM方式登陆,可以预计将来Linux发行版的默认安全认证中会添加这一功能。

另外,关于SSH安全虫虫之前的文章中曾多次建议过:

1、修改SSH默认端口(22)为非常见的端口号。

2、通过硬件防火墙(云安全组)限制SSH(已经其他危险端口)为固定的安全IP(段),不直接暴露在公网中。

3、使用Iptable在系统层ACL软防火墙限制,以确保端口不被暴露

4、禁止Root账号可以通过SSH登陆

5、使用加密的用户名+证书来进行SSH登陆,禁止用账号密码的方式登陆。

总结Ebury 15年来的不断攻击,并推出各种层出不穷的变化方式。即使是具有最高级技术kernelorg难免中标,还有号称百坚不侵BSD服务器也有感染的。我们中很多人也都可能遇到过Linux服务器被攻击的情况,可能也在这40万台的受害中之列,鉴于Ebury恶意软件还在继续传播并没有任何停止的迹象,各种规模的组织都必须保持警惕。Ebury对Linux安全社区构成了严重的威胁和挑战,截止目前没有简单的修复方法可以使Ebury失效,但可以采取一些缓解措施来最大程度地减少其传播和影响。kernelorg都中标了,何况你我,还是不要掉以轻心为妙!